Schutz auf allen Ebenen

Cyber

Security

Gefahren erkennen und minimieren

Embedded Cyber Security für komplexe Elektronik

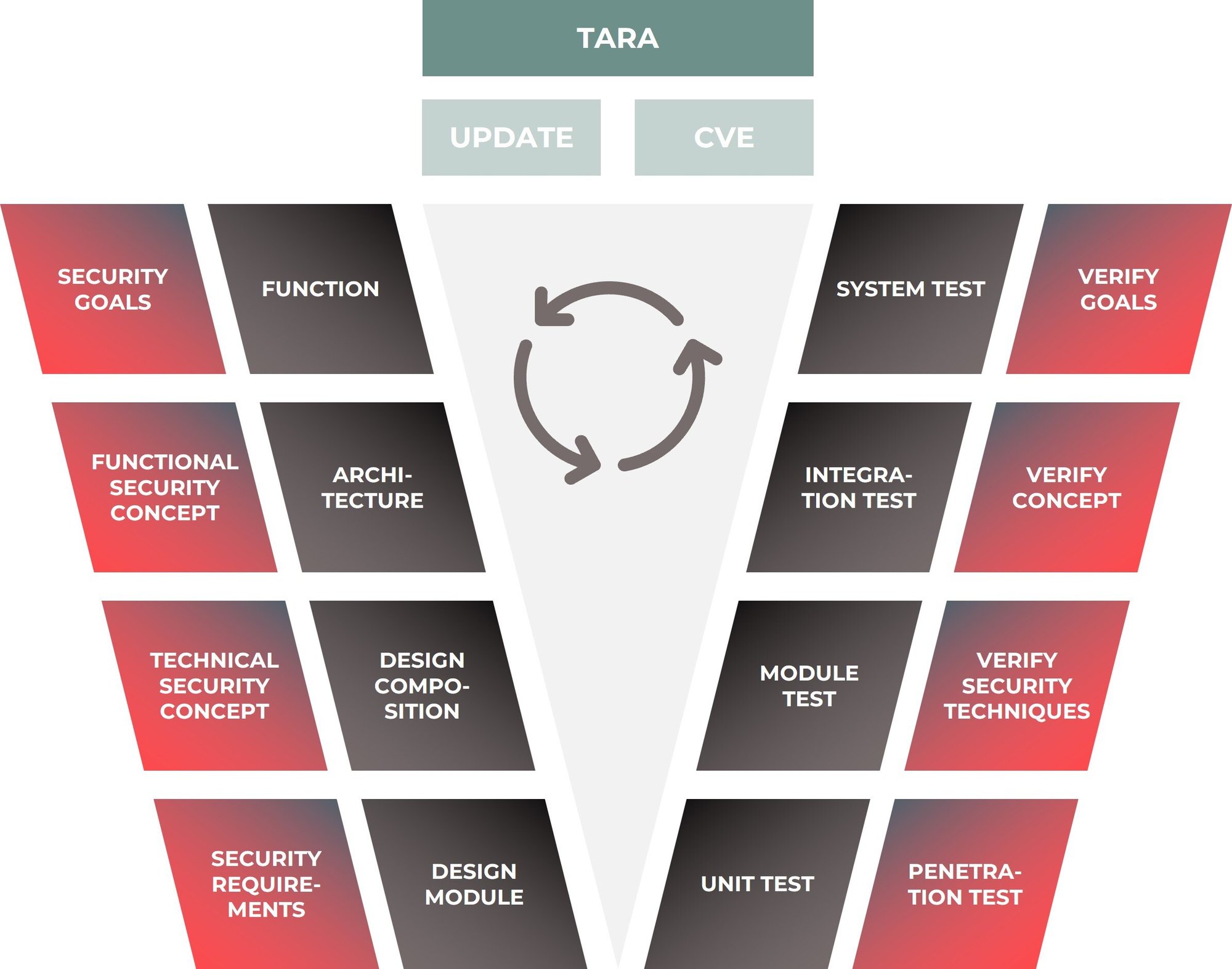

Im Zentrum unserer Arbeit steht ein ganzheitlicher Sicherheitsansatz, der auf die Identifikation und Minderung von Risiken abzielt. Durch präzise Schwachstellenanalysen und die Implementierung von Sicherheitsmechanismen machen wir Systeme widerstandsfähig gegen Bedrohungen. Dabei legen wir besonderen Wert auf die Absicherung von Kommunikationswegen, den Schutz sensibler Daten und die Robustheit der Hardware-Peripherie. Cyber Security ist für uns mehr als nur Schutzmaßnahmen – es ist ein durchdachter Prozess, der den gesamten Lebenszyklus des Produkts begleitet.

Kern unserer Embedded Cyber Security-Aktivitäten sind:

Threat and Risk Assessment: Systematische Analyse möglicher Bedrohungsszenarien und Risikobewertungen, um gezielte Gegenmaßnahmen zu entwickeln.

Authentifizierung und Autorisierung: Verifizierung aller Zugriffe, um sicherzustellen, dass nur berechtigte Nutzer oder Systeme Zugriff haben.

Sichere Updates: Sicherstellung, dass nur autorisierte und überprüfte Software-Updates auf die Geräte gelangen.

Verschlüsselte Kommunikation: Schutz der Datenübertragung durch bewährte Verschlüsselungsverfahren.

Schlüsselmanagement: Sicheres Management kryptografischer Schlüssel und Geheimnissen über den gesamten Lebenszyklus eines Produkts.

Sichere Speicher: Schutz sensibler Daten durch sicheres Speicher-Management und Zugriffssteuerung.

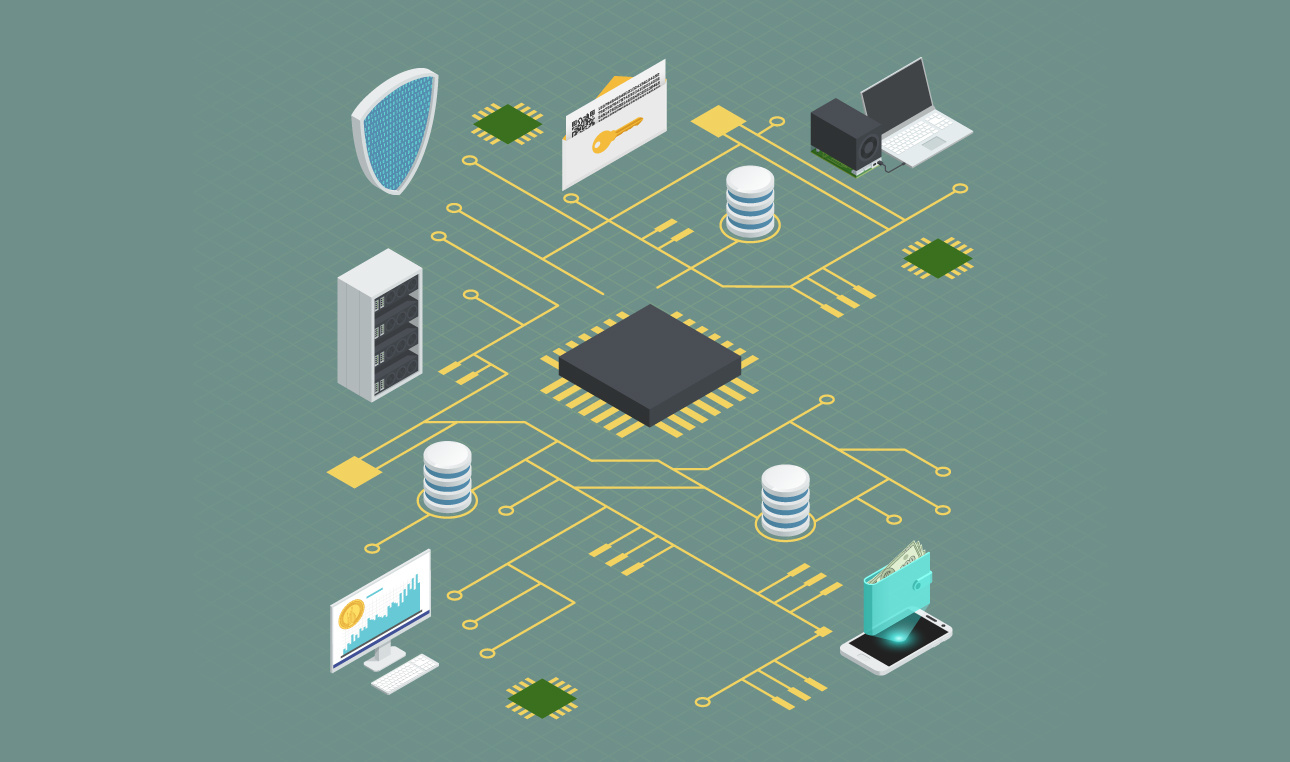

Moderne Cyber-Security-Technologien

Wir setzen auf modernste Technologien und Werkzeuge, die eine umfassende Absicherung von Embedded Systems ermöglichen. Unser Ansatz vereint branchenübliche Standards mit innovativen Sicherheitsmechanismen, um selbst anspruchsvollste Cybersicherheitsanforderungen zu erfüllen. Die Grundlage unserer Arbeit bildet eine starke Kombination aus Software- und Hardwarelösungen, die höchsten Sicherheitsanforderungen gerecht wird.

-

AES (Advanced Encryption Standard)

-

CMAC (Cipher-based Message Authentication Code)

-

SSH (Secure Shell)

-

TLS (Transport Layer Security)

-

Diffie-Hellman Key Exchange

-

RSA (Rivest–Shamir–Adleman Encryption)

-

ECDSA (Elliptic Curve Digital Signature Algorithm)

-

TRNG (True Randon Number Generators)

-

HMAC (Hash-based Message Authentication Code)

-

ECC (Error Correction Code)

-

ARM TrustZone

“”

Cyber-Resilienz ist kein Zustand, sondern ein Prozess. Sie ernst zu nehmen muss heute Teil unternehmerischen Handelns sein.

Prozessuale und regulatorisch konforme Sicherheit

Unsere Cyber Security-Lösungen werden in einem prozessualen Rahmen entwickelt und erfüllen alle regulatorischen Anforderungen. Durch ein strukturiertes Vorgehen stellen wir sicher, dass unsere Lösungen nicht nur technisch, sondern auch normativ konform sind. Unsere vielschichtige Sicherheitsstrategie deckt alle Aspekte der Cyber Security ab und sorgt dafür, dass unsere Kunden stets einwandfrei gesicherte Embedded Systems erhalten.

AB 2026 PFLICHT

Der Cyber Resilience Act und die Bedeutung für eingebettete Elektronik

Der Cyber Resilience Act (CRA), der vor kurzem (Oktober 2024) vom EU-Rat verabschiedet wurde, setzt neue Sicherheitsanforderungen für digitale Produkte. Es wird mit der aktuellen Gesetzgebung ein direkter Bezug zur CE-Kennzeichnung gemacht, da die Einhaltung der im CRA festgelegten Cybersicherheitsanforderungen künftig Voraussetzung für die CE-Zertifizierung digitaler Produkte sein wird. Die CE-Kennzeichnung signalisiert, dass ein Produkt den geltenden EU-Richtlinien entspricht und sicher auf den Markt gebracht werden darf. Mit dem CRA werden nun auch Cybersicherheitsaspekte zu einem integralen Bestandteil dieser Zertifizierung.

ANWENDUNGSBEISPIEL

Zero-Trust-Kommunikation auf Seriellen Low-level-Protokollen

Wie auch der Verkehr zwischen PC-Nutzern und Internetseiten stets verschlüsselt und vor dem "Mithören" abgesichert ist, sollten auch Steuergeräte oder elektronische Devices stets vor dem Mithören durch Fremde gesichert sein. Doch zu oft resultiert die Einfachheit serieller Protokolle wie CAN oder ModBus in blanker Offenheit der Kommunikation.

Neugierig geworden?

Fragen, Anmerkungen und Anregungen darüber wie wir arbeiten und entwickeln beantworten wir gerne im persönlichen Gespräch. Senden Sie uns gerne eine Anfrage zu Ihrem Anliegen.

Wir freuen uns auf Sie.

Dr.-Ing. Hendrik Schnack

Vertrieb, Technik, Strategie

Hummam Kadour

Vertrieb